Qubes OS bringt Sicherheit durch Virtualisierung

Jede Anwendung die in Qubes verwendet wird, befinden sich in einem virtuellen Container. So ist es möglich z.B 2 Browser in unterschiedlichen Containern zu öffnen. Diese sind dann komplett voneinander abgeschottet. Neben den verschiedenen Linux basierenden Containern kann auch Windows 7 in diesem System virtualisiert und verwendet werden. Der Netzwerkzugang wird durch eine eigene FirewallVM abgesichert und lässt sich für jede VM konfigurieren.

Installation

Da Qubes OS auf Fedora aufbaut, unterscheidet sich auch der Installer kaum. Zum Installieren wird eine leicht veränderte Version des Anaconda Installers verwendet. Neben der „Hauptpartition“ und dem SWAP (In den kann ein Abbild des Arbeitsspeichers geschrieben werden. z. B. beim Suspend) ist bei Qubes eine eigene Bootpartition zwingend erforderlich. Die Systempartition wird standardmäßig mit LUKS verschlüsselt.

Verwendung im Alltag und AppVMs

Zur Verwendung im Alltag muss man auf jeden Fall sagen, dass es sich bei Qubes OS um ein System handelt, welches nur für einen Benutzer ausgelegt ist. Es ist nicht ratsam, mehr als einen Benutzeraccount anzulegen, da jeder Benutzer die selben Rechte in der Xen-Domain Dom0 hat und somit das komplette System verwalten kann.

Einzelne virtuelle Container heißen bei Qubes Domain z.B. work und personal. Jede Domain ist an sich quasi ein eigenes Betriebssystem, welches Bibliotheken und Anwendungen aus dem Basissystem nutzen kann. Dabei wird jeder Container (Domain) aus einer Vorlage oder sogenannten TemplateVM erstellt. Allerdings kann die Anwendung aus der Domain das Basissystem durch eigenständige- oder Benutzer-Aktionen nicht verändern. Dadurch wird die Datenintegrität der einzelnen Domains sichergestellt.

Nach der Installation erscheinen im Startmenü Untergruppen mit den einzelnen Domains. Standardmäßig (wenn man bei der Installation nichts anderes auswählt) werden folgende Domains vorkonfiguriert: Work, Personal Banking, Untrusted und Disposable. Jeder Domain kann je nach Sicherheitsstufe eine eigene Farbe zugewiesen werden. Die Fensterrahmen der Anwendungen werden dann die zugewiesene Farbe haben. Dadurch kann man sehr schnell sehen in welcher VM man sich gerade befindet.

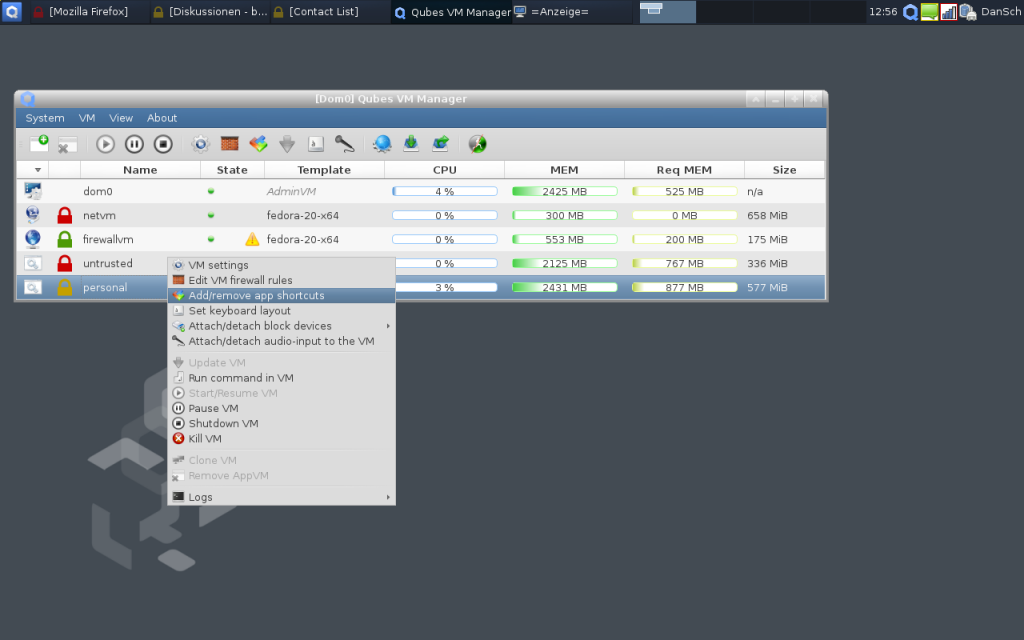

Zur Verwaltung und Steuerung der einzelnen Domains liefert Qubes OS einen eigenen VM Manager mit. Dieser wird standardmäßig automatisch oder über das Menü geöffnet.

[custom_gallery source=“media: 679,678″ link=“lightbox“ width=“150″ height=“150″ title=“never“]

Die Firewalldomain firewallvm und Netzwerkdomain netvm

Die Verbindung mit einem Netzwerk z.B WLAN oder Ethernet wird in der Netzwerkdomain netvm geregelt. Domains welche ins Internet wollen, werden über ein virtuelles Netzwerk durch die Firewalldomain firewallvm mit der Domain netvm verbunden. Die Domain firewallvm unterstützt Globale und Domain basierende Konfiguration. So kann man z. B einzelnen Domains den Internetzugang sperren, einschränken oder erlauben. Es ist natürlich auch möglich, dass nur einzelne Verbindungen oder Ports zugelassen werden. Außerdem gibt es die Möglichkeit der Domain den Zugang nur für eine bestimmte Zeit z. B. 5 Minuten zu gewähren. Auch der Netzwerkverkehr zwischen den einzelnen Domains muss explizit verboten oder erlaubt werden. Ein gutes Beispiel dafür ist die Domain Disposable. Diese Domain beinhaltet lediglich einen Browser und wird direkt ins Netz weitergeleitet. Es besteht keine Daten-Verbindung zum Basissystem. Nach dem Beenden der Domain wird der komplette Inhalt gelöscht. Dadurch ist es nicht möglich, dass Schadsoftware auf dem Computer bleibt.

[lightbox type=“image“ src=“https://blackit.de/wp-content/uploads/2015/02/Firewall-Rules.png“] [/lightbox]

[/lightbox]

Softwareverwaltung

Nachdem die Installation abgeschlossen wurde, gibt es im Untermenü der Domains lediglich Verknüpfungen zum Terminal, Firefox und Dateimanager alles andere muss nachträglich hinzugefügt werden. Dies kann z.B über den VM Manager gemacht werden (Rechtsklick add shortcut). Neue Software muss in der TemplateVM installiert und anschließend den einzelnen Domains durch add shortcut zugewiesen werden.

[custom_gallery source=“media: 672″ link=“lightbox“ width=“150″ height=“150″ title=“never“]

Die Dateiverwaltung

Wie man sich ja schon denken kann, ist bei so einem komplexen System auch die Dateiverwaltung nicht wie bei anderen Linux-Dstributionen wie Ubuntu…

Daten welche in einer Domain z. B in der Domain personal angelegt werden, sind auch nur dort verfügbar. Alle Anwendungen welche in der selben Domain ausgeführt werden haben Zugriff auf die Daten. Während Anwendungen aus anderen Domains keinen Zugriff auf diese Daten haben. Sollen Daten in eine andere Domain kopiert oder verschoben werden, muss dies explizit vom Nutzer, durch ein speziellen Eintrag im Kontextmenü des Dateimanagers geschehen. Außerdem wird über den VM Manager der Festplattenspeicher der jeweiligen Domain geregelt. Es kann unter Umständen nötig sein, den Speicherplatz über den VM Manager manuell zu verändern. Standardmäßig (je nach Vorlage), hat jede VM 2 GB Speicherplatz für Daten. In der Domain Dom0 sollten prinzipiell KEINE Daten gespeichert werden da dies die Systemsicherheit gefährdet. Soll eine Domain auf ein USB-Laufwerk zugreifen muss dieses zuvor im VM Manager der Domain zugewiesen werden. Dadurch werden Angriffe durch ,,BadUSB“ verhindert.

Hardware

Qubes OS benötigt im Vergleich zu anderen Linux-Distributionen sehr starke Hardware mit viel RAM.

Der Prozessor muss Virtualisierung unterstützen und der Ram sollte mindestens 4 GB betragen (8 GB sind nach eigenen Erfahrungen besser)

Die Entwickler haben eine Seite mit kompatibler Hardware zusammengestellt: HCL (Hardware Compatibility List)

Fazit

Das System Qubes OS hat ein durchdachtes gut entwickeltes Sicherheitskonzept welches die Sicherheit beim Arbeiten stark erhöht. An die Besonderheiten in der Datei und Softwareverwaltung gewöhnt man sich schnell. Erfahre und Unerfahrene Linuxuser sollten schnell mit dem System zurecht kommen. Die Ausführliche Dokumentation von Qubes OS beantwortet viele Fragen und erleichtert den Umgang mit dem System immens. Ich bin durch die Wand weg begeistert von dem System.

Wenn Ihr Hilfe benötigt oder Fragen zu dem System habt, stehe ich Euch gerne über die Kommentarfunktion oder das Forum zur Verfügung.

Solltet Ihr Inhaltliche Fehler feststellen so meldet Euch doch bitte bei mir damit ich diese beheben kann.

Links

Qubes OS

Fedora Anaconda

HCL (Hardware Compatibility List)

Dokumentation von Qubes OS

Bilder

[custom_gallery source=“media: 677,679,678,672,673,674,676,675″ link=“lightbox“ title=“never“ width=“150″ height=“150″ ]

Neueste Kommentare